I. Prérequis¶

1. Starting blocks¶

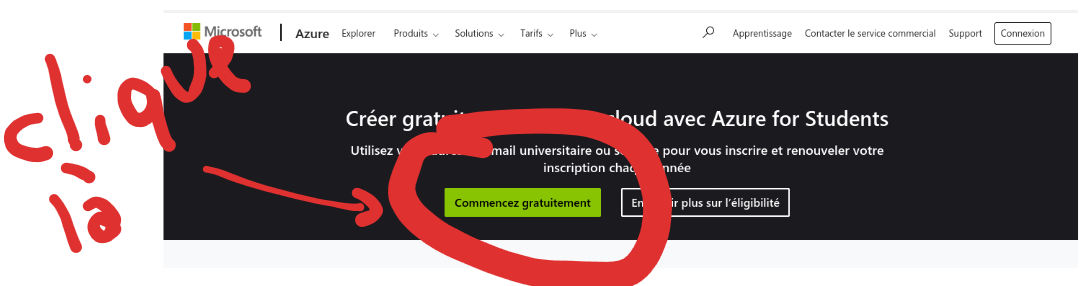

➜ Activez votre compte Azure for Students

- en utilisant vos identifiants EFREI

- c'est ICI

- tu cliques sur le gros bouton vert et tu suis le guide Microsoft

➜ Installer le Azure CLI az sur votre poste

➜ Installer Terraform sur votre poste

Note

Pour les Windowsiens Faites vot' tambouille j'veux pas le savoir Powershell natif, ou WSL, ou une VM, i don't know vous êtes grands 🐈 (mais tu devrais toujours use ton Powershell quand même, c'est ton shell natif)

2. Une paire de clés SSH¶

Warning

Je vous recommande TRES FORT d'aller lire mon ptit document au sujet de SSH pour être plus à l'aise avec cette partie.

A votre dispo si besoin de nouvelles explications !

On parle dans cette section uniquement de votre paire de clés à générer depuis votre poste, pour sécuriser vos connexions SSH pendant tout le TP.

Ha et on va aussi configurer un Agent SSH.

ON VA BOSSER CORRECTEMENT QUOI 🌻

A. Choix de l'algorithme de chiffrement¶

🌞 Déterminer quel algorithme de chiffrement utiliser pour vos clés

- vous n'utiliserez PAS RSA, vous choisirez un autre algorithme

- donner un lien vers une source fiable qui explique pourquoi on évite RSA désormais (pour les connexions SSH notamment)

- donner un lien vers une source fiable qui recommande un autre algorithme de chiffrement (pour les connexions SSH notamment)

Ca peut être le même lien pour les deux bien sûr, s'il parle des deux.

B. Génération de votre paire de clés¶

🌞 Générer une paire de clés pour ce TP

- la clé privée doit s'appeler

cloud_tp - elle doit se situer dans le dossier standard pour votre utilisateur (c'est

~/.ssh) - elle doit utiliser l'algorithme que vous avez choisi à l'étape précédente (donc, pas de RSA)

- elle est protégée par un mot de passe (passphrase) de votre choix

Dans le compte-rendu, donnez toutes les commandes de génération de la clé. Prouvez aussi avec un

lssur votre clé qu'elle existe bien, au bon endroit.

C. Agent SSH¶

Afin de ne pas systématiquement saisir le mot de passe d'une clé à chaque fois qu'on l'utilise, parce que c'est très très chiant, on peut utiliser un Agent SSH.

Info

Vous trouverez beaucoup d'explication sur son fonctionnement en ligne. Je recommande ce lien qui est très clair sur ce qui est important à savoir.

Pour faire simple : c'est un programme que vous lancez et qui tourne ensuite en fond (commande ssh-agent).

On peut lui ajouter nos clés SSH (commande ssh-add), qui seront ensuite être automatiquement utilisées dès qu'on fait une connexion SSH.

Les avantages sont multiples :

- on ne saisit le mot de passe (passphrase) qui protège la clé qu'une seule fois : au moment du

ssh-add - si la clé est dans un path chelou (genre, pas dans

~/.ssh/) avec un nom chelou (genrecloud_tp), on l'ajoute une fois, sans avoir besoin de préciser le chemin et le nom à chaque connexion - on peut faire suivre son agent SSH quand on se connecte à une machine A. Cela permet de faire une nouvelle connexion SSH vers une machine B, depuis la machine A, sans avoir eu besoin de déplacer notre clé privée

➜ Bref, c'est juste trop pratique, et très secure.

Info

Oh et y'a moyen de le faire sous tous les OS. Comme d'hab, sous Linux/MacOS, c'est moins relou qu'avec Windows :d

Peu importe l'OS, ça finira par taper un ptit ssh-add pour ajouter votre clé à l'agent normalement !

🌞 Configurer un agent SSH sur votre poste

- détaillez-moi toute la conf ici que vous aurez fait

- vous n'utiliserez QUE la ligne de commande, peu importe l'OS

Note

Au cas où j'ai besoin de le préciser : les Windowsiens, ça c'est obligé : vous le faites uniquement avec Powershell, votre shell natif.

L'agent SSH c'est natif sous Windows aussi normalement.

⚠️⚠️⚠️ Tout le reste du TP DOIT être effectué avec un agent SSH actif et fonctionnel : vous ne saisissez jamais le chemin vers votre clé ou un quelconque password.

C'est le vrai logo de OpenSSH si vous vous demandez ce que c'est que ce truc. J'le trouve trop flex aha.